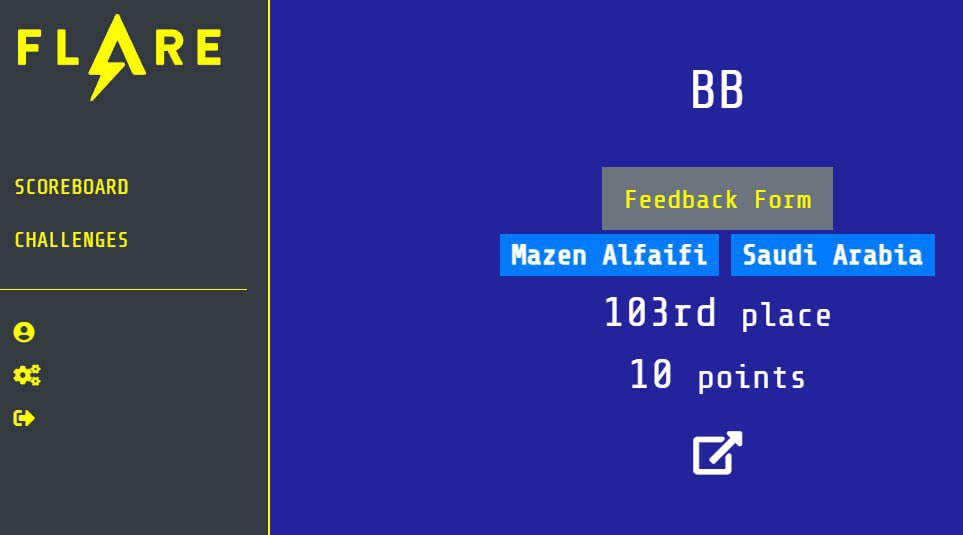

BugsBunny

@0ximazen

Red Team Operator | CRTL - CRTE - APTLabs - CRTP - OSCP - eWPT - MCSE - MCSA - Az500

ID: 765418173076307968

https://bugsbunnny.com 16-08-2016 05:21:28

677 Tweet

3,3K Takipçi

315 Takip Edilen

اهلا بالجميع مساكم الله بالخير وكل عام وانتم بخير 🌹 اللهم لك الحمد ،شعور جميل جدا لما تشوف فكرة تتحول إلى واقع .. Cyberna | سايبرنا باذن الله قريباً الكل راح يستمتع بتجربة تعليم وتعلُمْ فريدة من نوعها 😊