Abdullah Almutawa

@_d3caff

D3CAFF From Decaffeine | 3x CVEs | eWPTX eWPT CCNA

ID: 1820126252088586240

https://github.com/AbdullahAlmutawa 04-08-2024 15:54:58

43 Tweet

143 Takipçi

162 Takip Edilen

كيف تكتشف أول ثغرة لك؟🐞 🗓: الأربعاء 09/04/2025 ⏰: 9:00 م 🎤: عبدالعزيز الماضي | Abdulaziz Almadhi 📍: عن بعد رابط الحضور: techhubmu.com/redirect لاتفوّت الفرصة، وخلها تكون بداية رحلتك في عالم اصطياد الثغرات.

نبارك لبطل TechHack CTF في نسختها الثانية: فالح العتيبي ⭐️💫 الشكر موصول للرعاة: CyberHub | سايبرهَب CyberXtream CyberTx Academy إليكم صور من البطولة: 👇

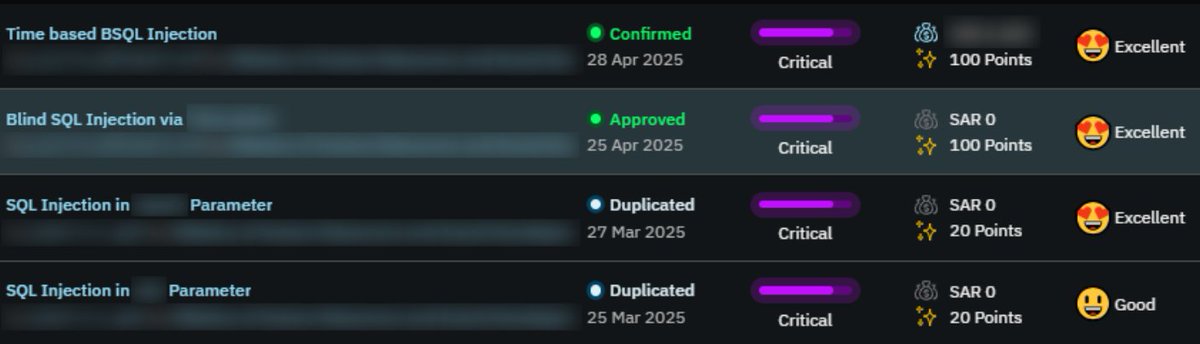

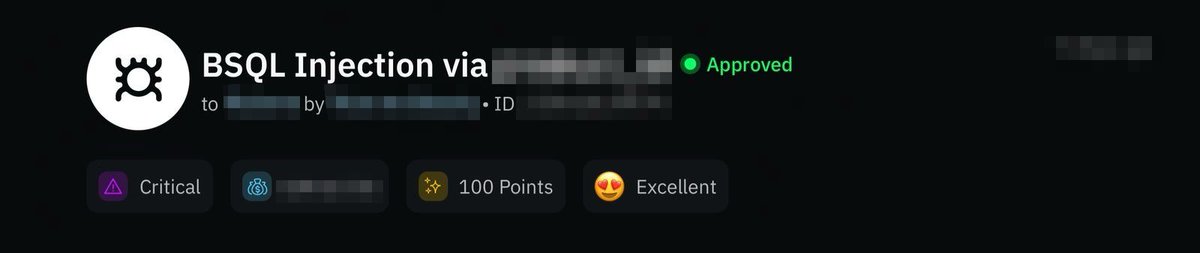

ولله الحمد بداية موفّقة في منصة مكافآت الثغرات ، تمكّنت من اكتشاف 10 ثغرات عالية الخطورة “high” خلال الاسابيع الماضية

Race Condition Led to Admin Takeover خطأ مبرمج سمح لنا نخترق حساب الادمن ! بالبدايه رجعت لكم بمقالة جديدة انا و Abdullah Angawi قبل مانبدا اغلبكم اكيد عارف وش هو الrace condition بس الي اغلبه مايعرف انه فيه نوع اسمه time-of-check to time-of-use طيب بسم الله خلونا بالبدايه

نستعد في CyberTx Academy لإطلاق المرحلة الرابعة من رحلتنا، استكمالًا لما بدأناه في بناء بيئة تدريبية متخصصة وشاملة في مجال الأمن السيبراني وتتضمن هذي المرحلة مجموعة من التحديثات، ومن أبرزها: •تطوير المنصة الإلكترونية لتكون أكثر استقرارًا وفعالية •تقديم دورات وورش عمل حضورية